Blog

-

Ciberseguridad Ofensiva 2026: ¿Por qué la tecnología no basta si no hay estrategia detrás?

El 2026 nos ha traído un desafío sin precedentes: los ciberataques ahora funcionan como un «organismo vivo». Gracias a la IA, los hackers lanzan sistemas autónomos que no solo intentan entrar en tu empresa, sino que aprenden de tus errores y se adaptan a tus defensas en tiempo real.

-

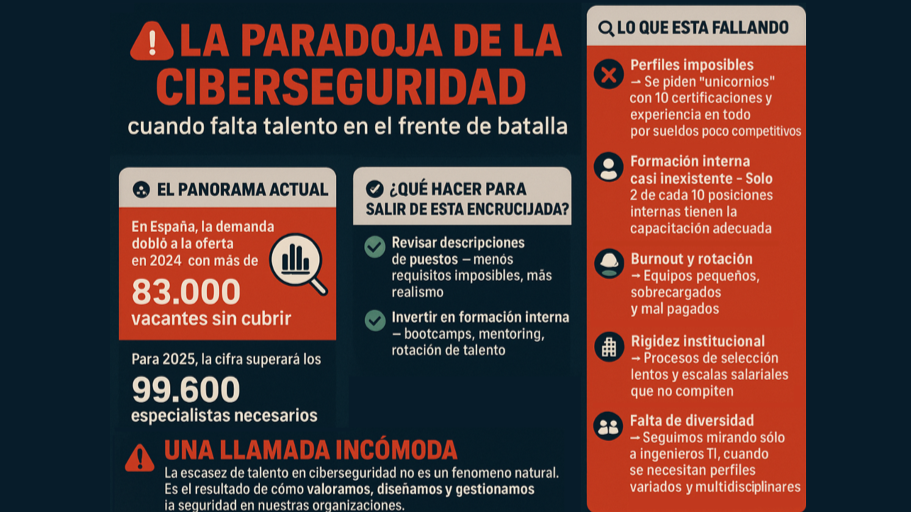

La paradoja de la ciberseguridad: cuando falta talento en el frente de batalla

Hace años que escuchamos la misma frase: “no hay suficiente talento en ciberseguridad”. Y no es un mito: la brecha se cuenta en decenas de miles de vacantes en España y en millones a nivel global. Pero más allá de las cifras, hay algo más profundo: no siempre faltan manos, lo que falta es visión, inversión inteligente y coherencia estratégica.

La realidad en números:

El INCIBE / ONTSI estimó que en 2024 habría más de 83.000 vacantes sin cubrir en España.

Para 2025, harán falta cerca de 99.600 especialistas en el sector. (INCIBE / Fundación ONCE)

EY España advierte que muchas organizaciones no logran ni aplicar parches básicos o llevar inventarios de activos debido a la falta de personal.

Un estudio de (ISC)² apunta a que la demanda de perfiles con conocimientos en IA aplicada a seguridad crece a gran velocidad, mientras la oferta no acompaña.

El Foro Económico Mundial añade un ángulo incómodo: la falta de diversidad de género, formación y perfiles no técnicos está limitando el acceso a talento que ya existe, pero no se integra.

Lo que realmente está fallando

Perfiles “imposibles” Se buscan profesionales con muchos años de experiencia, certificaciones costosas y dominio de múltiples disciplinas… por sueldos que no compiten. Resultado: gran parte de las vacantes son directamente inalcanzables para jóvenes o personas en transición profesional.

Formación interna inexistente Aunque se habla de “reciclar talento” de otros departamentos, pocas compañías invierten de verdad en planes sólidos de capacitación. En España, solo 2 de cada 10 posiciones internas cuentan con la preparación necesaria para asumir funciones críticas.

Burnout y rotación Quien entra en un rol de ciberseguridad suele encontrarse con presión constante, incidentes críticos y recursos limitados. La consecuencia es clara: desgaste, rotación y pérdida de continuidad en equipos ya debilitados.

Rigidez institucional En el sector público, la burocracia y las escalas salariales rígidas dificultan atraer y retener talento. Mientras tanto, grandes multinacionales y empresas privadas ofrecen mejores condiciones y se llevan a los perfiles más preparados.

Falta de diversidad profesional Se sigue pensando casi exclusivamente en ingenieros informáticos. Pero los informes más recientes remarcan la importancia de habilidades como comunicación, gestión de riesgos o pensamiento crítico. Sin esa apertura, la brecha nunca se cerrará.

¿Cómo salir de esta encrucijada?

Revisar los puestos de trabajo: menos requisitos irreales. Muchas ofertas de ciberseguridad parecen listas de deseos imposibles: diez años de experiencia, múltiples certificaciones, dominio de varias áreas técnicas… y todo ello por sueldos poco competitivos. Es fundamental redefinir los perfiles, priorizar lo realmente necesario y abrir la puerta a profesionales que, con formación adicional, puedan aportar valor desde el primer día.

Impulsar formación interna: programas de mentoring, bootcamps y rotación entre áreas. No todo el talento tiene que venir de fuera. Muchas organizaciones ya cuentan con personas con la base adecuada para especializarse en ciberseguridad. Apostar por mentoring interno, bootcamps intensivos o rotación entre departamentos permite crear profesionales adaptados a la realidad de cada empresa y, además, genera mayor compromiso.

Apoyar a pymes y sector público: ofrecer condiciones competitivas, flexibilidad y oportunidades de desarrollo. La mayoría de las pymes y muchas entidades públicas no pueden competir en salario con grandes multinacionales, pero sí pueden diferenciarse con beneficios atractivos: horarios flexibles, teletrabajo real, planes de desarrollo profesional o proyectos con impacto social. Eso también retiene talento.

Fomentar diversidad e inclusión: atraer mujeres, perfiles de humanidades, profesionales en transición. Limitar la búsqueda a ingenieros informáticos es desaprovechar una enorme fuente de talento. Personas con formación en comunicación, derecho, psicología o gestión pueden aportar perspectivas muy valiosas en seguridad. Invertir en diversidad no es solo un tema social, es una ventaja competitiva.

Automatizar lo repetitivo: que la tecnología haga el trabajo rutinario y el talento se enfoque en lo estratégico. Tareas como la monitorización constante, la clasificación de alertas o el análisis básico de logs pueden automatizarse con herramientas de IA y orquestación. Eso libera tiempo y energía de los equipos, que pueden centrarse en la prevención, el diseño seguro o la inteligencia de amenazas, donde sí marcan la diferencia.

Tejer puentes entre academia, empresa y Estado: definir programas que respondan al mercado real, con más prácticas y convenios útiles. Los planes formativos muchas veces van por un lado y las necesidades del mercado por otro. Hace falta un diálogo constante entre universidades, centros de investigación, empresas y administraciones públicas. Más prácticas reales, más proyectos conjuntos y más certificaciones adaptadas a lo que se necesita hoy, no hace diez años.

Una llamada incómoda

Podemos celebrar cada curso nuevo o cada máster especializado, pero la pregunta sigue en el aire:

¿Estamos valorando de verdad lo que significa estar en la primera línea de la ciberseguridad?

¿O usamos la “escasez de talento” como excusa para no planificar, no invertir y no responsabilizarnos?

¿Cuántas empresas tienen un plan de retención claro, una cultura de seguridad compartida y un presupuesto acorde?

La escasez de talento no es un fenómeno natural. Es consecuencia directa de cómo diseñamos, gestionamos y valoramos la seguridad en nuestras organizaciones.

La cuestión ya no es si sufriremos un ataque, sino cuándo. Y mientras sigamos esperando que todo se sostenga con héroes aislados, en lugar de construir equipos sólidos, apoyados y reconocidos, seguiremos llamando “falta de talento” a lo que en realidad es falta de estrategia.

Referencias:

INCIBE / ONTSI – Demanda de talento en ciberseguridad en España

EY – Lacking time and talent: Why Spain faces a cybersecurity crunch

(ISC)² – Cybersecurity Workforce Study

Fundación ONCE – Informe sobre necesidades de profesionales en ciberseguridad

Foro Económico Mundial – Diversidad como palanca para cerrar la brecha de talento -

Estafas, vulneraciones e inteligencia artificial: qué esperar en 2025

El año 2024 se acerca a su fin, y con él un año emblemático para los delitos cibernéticos. Las megafiltraciones de datos que habrían acaparado los titulares una década antes se volvieron tan comunes que apenas aparecieron en las noticias durante unos días, las estafas en línea se convirtieron en una industria aún más lucrativa (aún no se ha publicado el recuento completo, pero aumentaron de 10.000 millones de dólares en pérdidas declaradas en 2022 a 12.500 millones en 2023); en pocas palabras, el año fue un desastre para los usuarios y consumidores de Internet.

Esto es lo que podemos esperar a partir de 2025:

- La carrera armamentista de la IA seguirá calentándose: las empresas se están esforzando por incorporar la IA en sus ofertas y servicios de software (a veces con fines dudosos), y los cibercriminales han seguido su ejemplo. Espere ver ataques de phishing cada vez más sofisticados (diga adiós a los correos electrónicos mal escritos), robo de credenciales automatizado, elaboración de perfiles de objetivos y deepfakes. Las empresas de ciberseguridad están implementando activamente la IA para bloquear estos ataques, así que espere ver una escalada continua entre la ofensiva y la defensa basadas en la IA.

- Sus medidas de seguridad serán atacadas: en 2024 se produjo un importante ataque informático contra los dispositivos VPN de Ivanti, que podría haber comprometido los sistemas conectados a infraestructuras críticas, así como a la Agencia de Infraestructura y Ciberseguridad (CISA). Las medidas de seguridad como los cortafuegos, las VPN y los administradores de contraseñas pueden proteger los datos de los clientes, pero el más mínimo eslabón débil en sus defensas podría dar lugar a ataques a gran escala del nivel de la vulneración de SolarWinds.

- Su billetera de criptomonedas será atacada: gracias a la promesa de la presidencia entrante de Trump de políticas favorables a las criptomonedas (así como a la fuerte inversión en ellas de su nuevo y aparente mejor amigo Elon Musk), los valores de las criptomonedas están aumentando. La transferibilidad y el anonimato de las criptomonedas y la relativa dificultad de recuperarlas una vez robadas, combinados con máximos históricos en su valor, significan que los esquemas de criptomonedas ya sofisticados que existen se intensificarán.

- Sus hijos serán el blanco de ataques en las redes sociales: si bien los ancianos han sido durante mucho tiempo el blanco de los cibercriminales y estafadores de todo tipo, la última generación de nativos digitales que creció hiperconectada en las redes sociales durante la epidemia de Covid hace que sean presa fácil de robos, extorsiones, catfishing y cosas peores, a menudo con resultados trágicos. Esté atento al uso que hacen sus hijos de las redes sociales en 2025: dadas las dificultades para aprobar leyes que los protejan en línea, es probable que se vuelva más prolífico.

Si esta lista suena demasiado pesimista, no lo es: las amenazas que enfrenta la persona promedio en línea, independientemente de su edad o ingresos, no hacen más que aumentar. Hágase un favor y mejore su ciberseguridad en 2025.

-

Concienciar en ciberseguridad: publicar en redes sociales

Para que nos hagamos una idea, el Centro de Respuesta a Incidentes de Seguridad del Instituto Nacional de Ciberseguridad (Incibe-CERT) gestionó en 2021 un total de 109.126 incidentes de ciberseguridad, de éstos, casi el 30% correspondió a una amenaza de tipo malware. 90.168 de los incidentes afectaron a ciudadanos y empresas, 18.278 a la Red Académica y de Investigación Española (RedIRIS) y 680 a operadores estratégicos.

Hoy inicio una serie de artículos breves para concienciar de los riesgos a los que nos vemos expuestos a diario en la Red. La formación y concienciación en Ciberseguridad es un requisito estratégico en cualquier organización y los usuarios somos el punto más débil en la cadena de gestión, el vector de entrada de la mayoría de los ciberataques.

Cuidado con lo que publicamosHay contenidos que, aparentemente son inofensivos, pero nos exponen a terceros que pueden utilizar esa información para fines no lícitos:

• Compartir un estado o una situación geográfica puede aportar información excesiva. Publicar nuestra ubicación puede indicar que hemos dejado nuestra casa deshabitada. No debemos dar visibilidad a nuestros contactos de nuestra fecha de nacimiento, número de móvil o correo electrónico.

• Publicar nuestras rutinas indica cuanto tiempo pasamos en el gimnasio o en el trabajo. Esos datos pueden facilitar el robo en nuestra casa o de nuestra identidad, también una extorsión.

• Cuando subimos fotografías corremos el riesgo de que otros las descarguen o las compartan.

• En redes sociales es habitual interactuar con perfiles falsos, suplantaciones de identidad que buscan obtener información de nosotros basándose en un engaño.

• El concepto «conversación privada» es muy relativo, esa conversación se puede copiar y difundir fuera de contexto.

• Nunca se deben compartir contraseñas para evitar accesos no autorizados.

• Lo que compartimos hoy puede conllevar un riesgo mañana, la información puede quedar indexada y recuperarse en un futuro, algo que, sin duda, puede afectar a nuestras relaciones personales.

Publicaciones que afectan negativamente• Publicaciones ofensivas o comentarios negativos: insultar o amenazar a través de las redes puede ser delito y realizar publicaciones ofensivas puede volverse en nuestra contra en el ámbito personal y profesional.

• Ciberacoso: burlas, humillaciones, insultos, difusión de mentiras y rumores, etc. Denuncia si eres testigo o víctima de ciberacoso ante las Fuerzas y Cuerpos de Seguridad del Estado o a las propias redes sociales. (INCIBE tiene una línea de ayuda: 017).

• Quejas laborales: muchas empresas revisan las redes sociales de sus trabajadores con el objetivo de evitar que compartan contenido inapropiado o que perjudique a la reputación de la empresa.

• Fotos inapropiadas: si subes una fotografía a una red social, pierdes el control sobre ella. Pueden utilizar esas fotografías para chantajearte, extorsionarte o perjudicarte. Lo mismo sucede con los vídeos.

• Propagación de noticias falsas o “fake news”: no te creas todo lo que ves en las redes sociales o Internet.Antes de publicar una noticia, comprueba sus fuentes. Compartir bulos o estafas puede afectar negativamente a tu reputación en la Red.

¿Sabemos qué información guardan sobre nosotros las redes sociales?Es importante saber que la mayoría de las redes sociales almacenan datos nuestros con un propósito determinado, como, por ejemplo, analizar nuestros hábitos e intereses para recomendarnos contactos compatibles. ¿Dónde encontrar esta información? En las condiciones y términos del servicio, así como en la sección de políticas de privacidad.

osi.es publica en su blog un artículo que indica cómo acceder a las opciones de descarga de los datos almacenados por las redes sociales Facebook, Instagram, Twitter y LinkedIn.

Poniendo límites a nuestras publicaciones

En todas las redes sociales hay secciones de SEGURIDAD y PRIVACIDAD donde encontraremos opciones para decidir quién puede ver nuestra actividad, así como quién puede encontrarnos y ponerse en contacto con nosotros. Utiliza esas secciones para limitar la difusión de tus contenidos.La Oficina de Seguridad del Internauta (osi.es) y el Instituto Nacional de Ciberseguridad (incibe.es) publican en sus webs material para realizar campañas de concienciación en las empresas. En estos artículos resumiré algunas de sus recomendaciones.

-

Hello world!

Welcome to WordPress. This is your first post. Edit or delete it, then start writing!